smurf attack cyber security

Smurf attack adalah serangan distributed denial-of-service (DDoS) di mana penyerang membanjiri server korban dengan mengirimkan paket Internet Protocol (IP) dan Internet Control Message Protocol (ICMP) palsu ke server korban. Akibatnya, sistem target menjadi tidak beroperasi. Jenis serangan ini dinamai dari alat malware DDoS.Smurf yang populer di tahun 1990-an. Paket ICMP kecil alat malware dapat menimbulkan kerusakan besar pada sistem korban, oleh karena itu dinamakan Smurf.

Bagaimana Cara Kerja Smurf Attack?

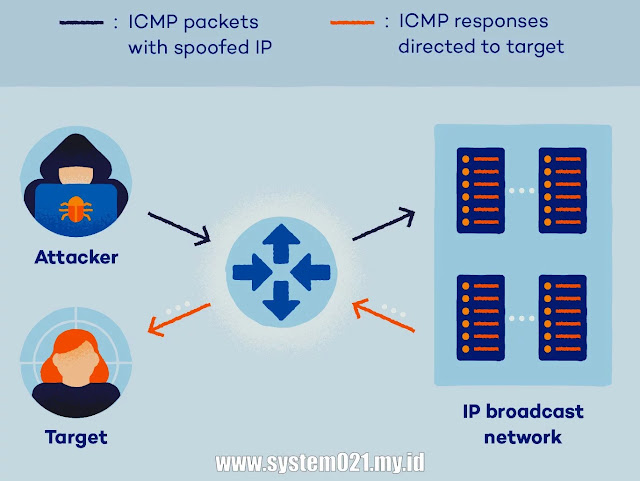

Smurf attack mirip dengan dengan ping flood, sejenis serangan denial-of-service (DoS), karena serangan tersebut membanjiri komputer korban dengan ICMP Echo Requests. Berikut ini adalah cara kerja Smurf attack :

- Penyerang menemukan alamat IP target : Seorang penyerang mengidentifikasi alamat IP korban target.

- Penyerang membuat paket data palsu : Malware Smurf digunakan untuk membuat paket data palsu, atau ICMP Echo Request, menggunakan alamat IP asli korban sebagai alamat sumber.

- Penyerang mengirimkan ICMP Echo Requests : Penyerang mengirimkan paket ICMP Echo Request ke jaringan korban, memaksa semua perangkat yang terhubung untuk merespons ping melalui paket ICMP Echo Reply.

- Target dibanjiri dengan balasan ICMP : Korban kemudian menerima banjir paket ICMP Echo Reply, yang menyebabkan penolakan layanan terhadap lalu lintas yang sah.

- Server korban menjadi overloaded : Ketika cukup banyak paket Balasan ICMP yang diteruskan, server korban menjadi kelebihan beban dan mungkin menjadi tidak dapat dijalankan.

Amplifier Smurf Attack

Penggunaan amplifier Smurf adalah komponen lain dari Smurf attack yang meningkatkan potensi kerusakannya. Jumlah host pada jaringan IP Broadcast korban sebanding dengan faktor amplifikasi.

Untuk setiap ICMP Echo Request palsu, jaringan IP Broadcast dengan 300 host akan menerima 300 tanggapan. Hal ini memungkinkan penyerang dengan bandwidth rendah berhasil menonaktifkan sistem korban, bahkan jika sistem korban memiliki bandwidth yang jauh lebih besar. Amplifier smurf dapat digunakan selama penyerang menjaga koneksi tetap terbuka dan amplifier menyiarkan paket ICMP.

Contoh Smurf Attack

Untuk memvisualisasikan serangan semacam ini dengan kata-kata yang lebih sederhana, akan sangat membantu untuk memvisualisasikan contoh Smurf attack metaforis. Pikirkan seorang penipu (malware DDoS.Smurf) menghubungi kantor (jaringan IP Broadcast) sambil berpura-pura menjadi CEO.

Misalnya, penipu meminta agar manajer menginstruksikan setiap karyawan untuk membalas panggilannya (ICMP Echo Request) di nomor pribadinya untuk memberikan pembaruan status proyek — tetapi nomor pribadi (alamat IP palsu) sebenarnya milik korban yang ditargetkan penipu. Akibatnya, korban dibombardir dengan panggilan telepon yang tidak diminta (ICMP Echo Replies) dari setiap karyawan di kantor.

Jenis-jenis Smurf Attack

Jenis smurf attack diklasifikasikan sebagai basic atau advanced. Satu-satunya perbedaan antara dua jenis serangan adalah tingkat keparahan serangan.

- Basic : Penyerang membanjiri jaringan korban tertentu dengan mengirimkan paket ICMP Echo Request.

- Advanced : Serangan ini identik dengan serangan basic, kecuali paket Echo Request dikonfigurasi untuk merespons terhadap korban pihak ketiga tambahan, memungkinkan penyerang untuk menargetkan banyak korban pada saat yang bersamaan.

Apa Perbedaan Antara Smurf attack dan DDoS?

Serangan DDoS mencoba untuk memblokir korban dari mengakses jaringan mereka dengan membanjiri mereka dengan permintaan data palsu. Smurf attack adalah jenis serangan DDoS yang, seperti serangan DDoS, membuat jaringan korban tidak dapat bekerja, tetapi perbedaannya adalah ia melakukannya dengan mengeksploitasi kerentanan IP dan ICMP. Penggunaan kerentanan ini yang membedakan Smurf attack, yang pada gilirannya meningkatkan potensi kerusakan.

Apa Perbedaan Antara Smurf attack dan Fraggle?

Serangan Fraggle dan Smurf adalah jenis serangan DDoS yang mencoba membanjiri sistem korban dengan permintaan informasi palsu. Perbedaannya adalah, meskipun Smurf attack menggunakan paket ICMP palsu untuk mencapai tujuan yang sama, serangan Fraggle menggunakan lalu lintas User Datagram Protocol (UDP) palsu. Segala sesuatu yang lain tentang serangan ini sama.

Akibat dari Smurf attack

Sementara itu tujuan Smurf attack adalah untuk menonaktifkan mesin korban selama berhari-hari atau bahkan berjam-jam, itu juga bisa menjadi langkah awal menuju serangan yang lebih berbahaya seperti pencurian data atau pencurian identitas. Bagaimanapun, akibat dari Smurf attack adalah sama :

Kehilangan pendapatan : Ketika server perusahaan mati selama berjam-jam atau berhari-hari, operasi perusahaan biasanya terhenti, mengakibatkan hilangnya pendapatan dan konsumen marah.

Pencurian data : Selama serangan, penyerang dapat memperoleh akses tidak sah ke data di server host korban.

Kerusakan reputasi : Jika data sensitif klien Anda diungkapkan sebagai akibat dari serangan, hal itu dapat mengakibatkan pelanggaran jangka panjang dalam kepercayaan dan loyalitas mereka kepada perusahaan Anda.

Metode Mitigasi dan Cara Menghindari Smurf Attack

Mengamankan jaringan Anda, yang dimulai dengan router Anda, adalah kunci untuk mengurangi Smurf attack. Untuk cara menghindari smurf attack, Anda harus mengonfigurasi bagaimana router dan perangkat Anda untuk berkomunikasi berinteraksi dengan paket ICMP. Ini memerlukan dua langkah pencegahan penting :

- Nonaktifkan semua IP Broadcast router jaringan.

Konfigurasikan perangkat jaringan Anda untuk mengabaikan ICMP Echo Requests.

Jika router Anda saat ini adalah model yang lebih lama, saatnya untuk memutakhirkan, karena versi yang lebih baru biasanya dilengkapi dengan konfigurasi di atas yang sudah ada secara default.

Selain metode ini, Anda wajib menggunakan solusi antivirus dan anti-malware untuk melindungi firewall Anda untuk memberikan tingkat keamanan ekstra ke dalam jaringan Anda.

Seperti kebanyakan serangan siber, pencegahan seringkali merupakan bentuk pertahanan terbaik. Meskipun Smurf attack bukanlah hal baru, mereka masih digunakan oleh peretas yang mencoba menargetkan jaringan yang tidak aman. Pertimbangkan untuk menggunakan perangkat lunak antivirus yang tepercaya untuk menjaga semua perangkat Anda terlindungi dari serangan siber dalam segala bentuknya.